勒索病毒WannaCry样本分析(五)

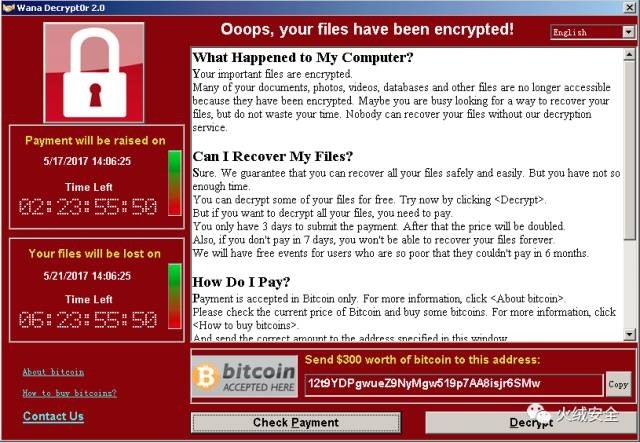

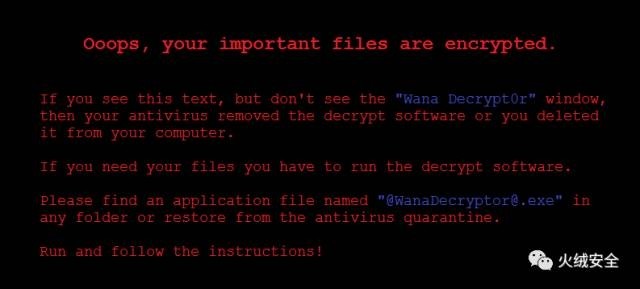

3) u.wnry,解密程序,释放后名为@WanaDecryptor@.exe。

4) b.wnry勒索图片资源。

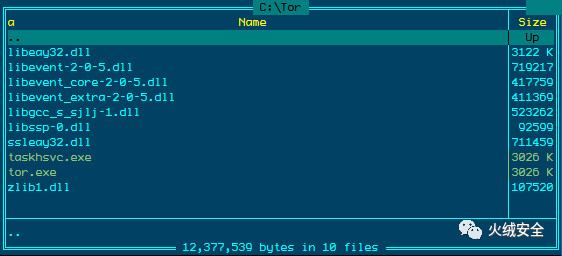

5)s.wnry,包含洋葱路由器组件的压缩包。病毒作者将勒索服务器搭建在”暗网”,需要通过tor.exe和服务器进行通信。

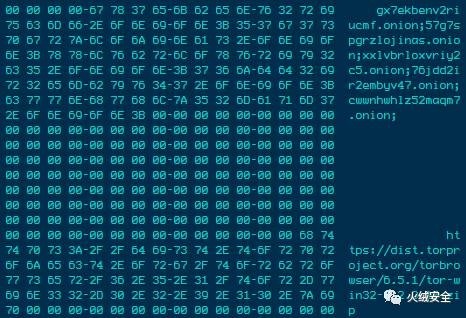

6)c.wnry,洋葱路由器地址信息。

7)t.wnry,解密后得到加密文件主要逻辑代码。

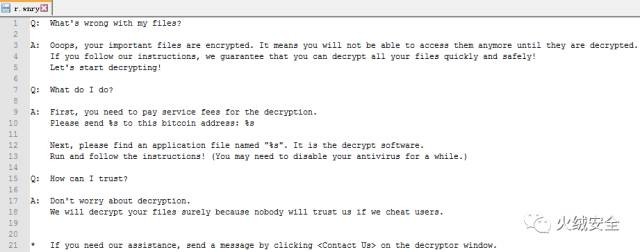

8)r.wnry,勒索Q&A。

2.2.2 通过命令行修改所有文件的权限为完全访问权限。命令行如下:

icacls . /grant Everyone:F /T /C /Q

2.2.3 解密t.wnry文件数据得到含有主要加密逻辑代码的动态库,通过其模拟的LoadLibrary和GetProcAddress函数调用该动态库中的导出函数执行其加密逻辑。

调用勒索动态库代码,如下图所示:

勒索主逻辑执行,先会导入一个存放在镜像中的RSA公钥,之后调用CryptGenKey生成一组RSA算法的Session key。之后将这组Key的公钥通过CryptExportKey导出,再写入到00000000.pky文件中。将Session key中的私钥用刚导入RSA公钥进行加密,存放在00000000.eky如下图所示:

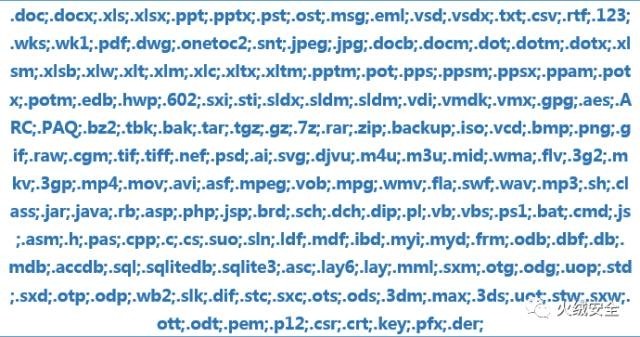

如果遍历到的文件扩展名在欲加密的文件扩展名列表中,如下图所示:

推荐

-

焦点事件