勒索病毒WannaCry样本分析(六)

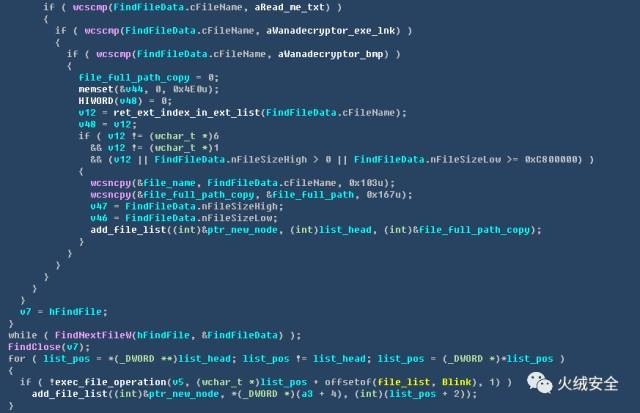

则会将当前文件路径加入到文件操作列表中,在遍历文件结束后一并进行文件操作。代码如下图:

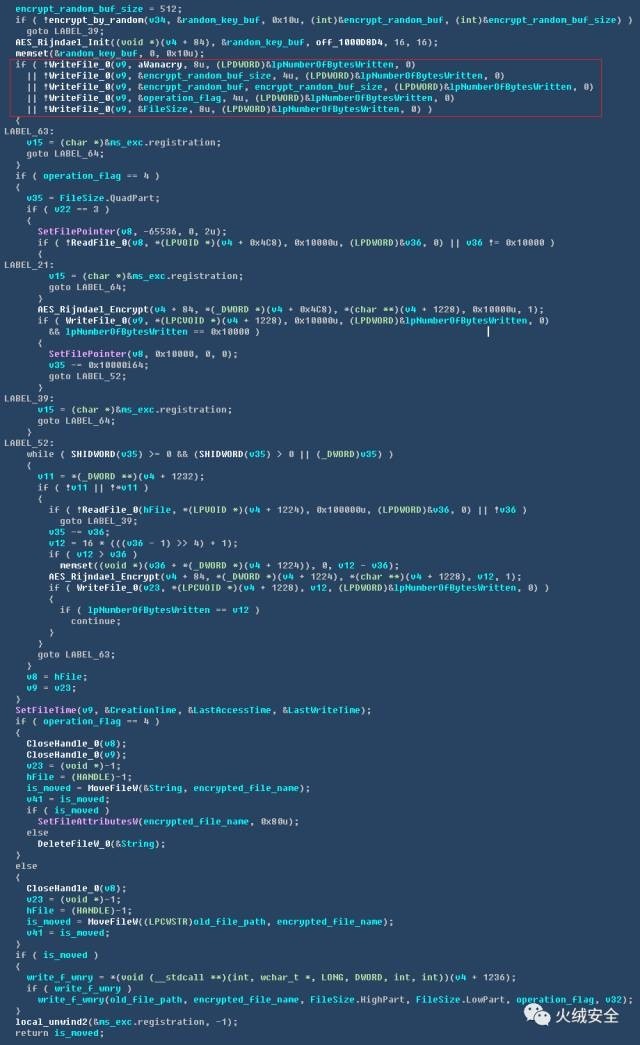

对于每个需要加密的文件,都会调用CryptGenRadom随机生成AES密钥,之后使用Session Key中的RSA公钥对AES密钥进行加密,存放在加密后的数据文件头中,之后将原始文件数据用该AES密钥进行加密。如下图所示:

整体加密流程,如下图所示:

因为病毒是生成加密过的用户文件后再删除原始文件,所以存在通过文件恢复类工具恢复原始未加密文件的可能。但是因为病毒对文件系统的修改操作过于频繁,导致被删除的原始文件数据块被覆盖,致使实际恢复效果有限。且随着系统持续运行,恢复类工具恢复数据的可能性会显著降低。

三、关于“WannaCry”新变种的说明

早期版本的“WannaCry”病毒存在“Kill Switch”开关,也就是病毒中检测:“http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com”

这个网址是否可以访问的代码片段,如果可以访问则不会利用“永恒之蓝”漏洞继续传播。

现在这个域名已经被注册,这个版本“WannaCry”传播功能等于已经关闭,因为这段代码本身没有加密,所以很可能会被得到改病毒样本的“骇客”修改,放开开关,使病毒继续传播。

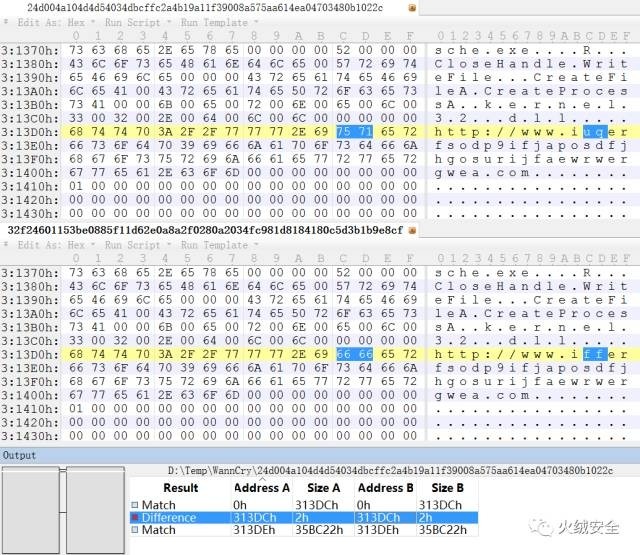

截止到今日,火绒已经收集到的所谓“WannaCry”最新版本的“变种”,正如我们推测的一样,网上两个“热炒"变种, SHA256分别为:

32f24601153be0885f11d62e0a8a2f0280a2034fc981d8184180c5d3b1b9e8cf

c8d816410ebfb134ee14d287a34cea9d34d627a2c5e16234ab726cf9fde47ec6

和早期的“WannaCry”相比

SHA256:

24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

有明显人为修改痕迹,如下图所示:

这个样本仅仅是16进制修改了两个字节,让"Kill Switch"失效,这个修改不会影响火绒的检测。

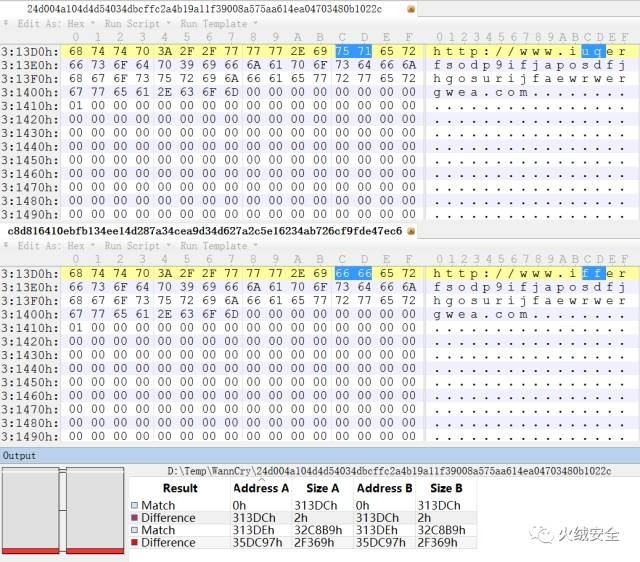

另外一个样本除了修改了"Kill Switch"域名,还修改了病毒携带勒索模块。经过测试勒索代码已经被修改坏了,无法运行。如下图:

除了以上两个样本,火绒还截获另一个人为修改的” WannaCry “样本,同样被修改的不能运行,火绒依然可以检测。SHA256如下:

99c0d50b088df94cb0b150a203de6433cb97d4f8fd3b106ce442757c5faa35c4

截止到本篇分析完成火绒还没截获所谓关闭“Kill Switch”开关的病毒样本。